Mar 6, 2014 Comments Off on intercettazioni a peso d’oro ..

intercettazioni a peso d’oro ..

Il controllo per mezzo tecnologico non e’ cosa improvvisata, tantomeno sottostimata. Dagli articoli segnalati, emerge chiaramente come l’ “aiuto” fornito dalle grandi societa’ e multinazionali delle telecomunicazioni per il controllo tecnologico ha un prezzo ben definito, insomma, un listino prezzi che deve essere rispettato.

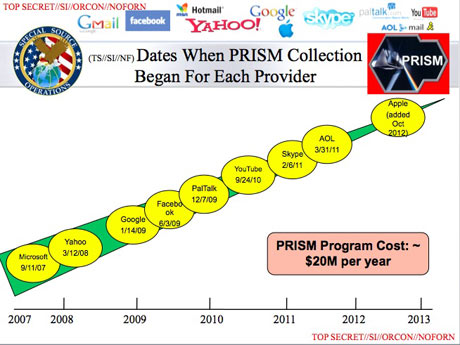

Quello che succede e’ chiaro: ogni societa’ che partecipa al CALEA Act (Communications Assistance for Law Enforcement Act) modifica la propria infrastruttura tecnologica e la propria strumentazione per supportare le attivita’ di controllo di governi e Agenzie e vende i dati degli utenti. Ovviamente le societa’ in questione percepiscono anche dagli utenti spiati interessanti compensi per servizi di connettivita’ piuttosto che altri servizi dell’Information Technology . Tutto questo viene riconosciuto e ricompensato.

Singolare il caso della societa’ SPRINT che ha ricevuto una denuncia dal proprio padre-padrone (USA) per aver aggiunto ai costi di questa lodevole operazione il prezzo della nuova infrastruttura tecnologia, migliorata e aumentata per perfezionare il controllo richiesto nei confronti degli utenti…

Riferimenti:

CALEA (in inglese)

The National Security Agency and the FBI are tapping directly into the central servers of nine leading U.S. Internet companies, extracting audio and video chats, photographs, e-mails, documents, and connection logs that enable analysts to track foreign targets, according to a top-secret document obtained by The Washington Post.

The National Security Agency and the FBI are tapping directly into the central servers of nine leading U.S. Internet companies, extracting audio and video chats, photographs, e-mails, documents, and connection logs that enable analysts to track foreign targets, according to a top-secret document obtained by The Washington Post.